اگر شما نیز مانند خیلیهای دیگر دستپاچه بهدنبال آموختن راهی برای غیرفعالکردن ویژگی فراریسمانی (Hyper-Threading، یا به اختصار HT) در پردازندهی اینتل خود هستید تا از نفوذ هکرها به کامپیوترتان ازطریق «زامبیلود» (ZombieLoad) جلوگیری کنید، کمی دست نگه دارید؛ دستورالعمل رسمی اینتل انجام چنین کاری را توصیه نمیکند.

زامبیلود، جدیدترین حفرهی امنیتی کشفشده در پردازندههای اینتل است که عملکردی مشابه اسپکتر دارد. عملکرد این آسیبپذیری مشابه حملههای «کانال جانبی» است که با فریبدادن پردازندههای اینتل، اطلاعات حساس و محرمانهی آنها را به سرقت میبرد. به عقیدهی پژوهشگران، این آسیبپذیری در بیشتر تراشههای اینتل وجود دارد و در سیستمهای عامل ویندوز، مک-اواس و لینوکس قابل اجرا است. پردازندههای مبتنی بر ARM و AMD دربرابر آن ایمن هستند.

پژوهشگرانی که موفق به کشف این آسیبپذیری شدهاند، میگویند:

برنامهها بهطور معمول تنها از دادههای خود استفاده میکنند؛ ولی برنامههای مخرب از تمامی بافرهای پر استفاده میکند تا اسرار پردازششده توسط سایر برنامههای در حال اجرا را به دست بیاورد. اسرار پردازششده میتواند شامل اطلاعات کاربران (مانند سابقهی مرورگر، محتوای وبسایتها، اسمهای کاربری و رمزهای عبور آنها) یا اطلاعات سیستمی (مانند کلیدهای رمزنگاری دیسک) باشد.

مقالههای مرتبط:

اینتل، آسیبهای احتمالی ناشی از این حفرهی امنیتی را پذیرفته است، اما ریسکهای ناشی از آن را بسیار کم برآورد میکند. آنها این نوع آسیبپذیری را «نمونهبرداری از دادههای ریزمعماری» یا به اختصار MDS مینامند که بهاندازهی نام پیشین آن، کاربران را نمیترساند.

این تولیدکنندهی بزرگ تراشه و پردازندههای کامپیوتری اعلام کرده است:

روشهای MDS براساس نمونهبرداری از دادههای درزیافته از ساختارهای کوچک درون CPU عمل میکنند؛ این مورد در پردازندههایی اتفاق میافتند که از یک کانال جانبی برای اجرای حدسی استفاده میکنند. روش کار MDS بسیار پیچیده است. MDS بهتنهایی این توانایی را ندارد که راهی در اختیار مهاجمین قرار بدهد تا دادههای افشاشده را انتخاب و از آنها استفاده کنند.

اینتل معتقد است که رعایت احتیاطهای لازم در مورد سختافزارها، فرمورها و سیستمهای عامل میتواند خیلی از مشکلات را حل کند. آنها در بیانیهای که روز ۱۵ مه منتشر شد، اعلام کردند:

هماکنون، آسیبپذیری MDS از لحاظ سختافزاری در خیلی از پردازندههای نسل هشتم و نهم Intel Core و همچنین نسل دوم مجموعه پردازندههای اینتل Xeon Scalable برطرف شده است. راهکارهای لازم برای سایر محصولات درگیر نیز ازطریق بهروزرسانیهای میکرو کدها و بهروزرسانیهای مرتبط با سیستمهای عامل و نرمافزارهای هایپروایزوری که از امروز منتشر میشود، در دسترس کاربران قرار گرفته است.

اطلاعات بیشتر در وبسایت شرکت ارائه شده است و ما همچنان از همه میخواهیم تا سیستمهای خود را بهروز نگه دارند. چرا که این کار، یکی از بهترین راهها برای حفظ ایمنی سیستمها است.

مقامات اینتل همچنین در ادامه گفتهاند که اینتل با همکاری پژوهشگرانی که اولینبار آسیبپذیری زامبیلود را شناسایی کردند و سایر اهالی صنعت کامپیوترهای شخصی بهشدت تلاش کردند تا پیش از افشای این آسیبپذیری برای عموم، راهحلی برای آن بیندیشند:

از پژوهشگرانی که با ما همکاری کردند و از شرکای صنعتی خود، به خاطر تلاشهایشان در افشای این آسیبپذیریها، بسیار سپاسگذاریم.

آیا باید HT را غیرفعال کرد؟

کاشفان زامبیلود در گزارش دقیق خود دربارهی جزئیات این آسیبپذیری گفتهاند، آسانترین راه برای مقابله با آن، غیرفعالکردن HT در پردازندههای اینتل است:

زامبیلود، مقادیر بارگزاریشده در هستههای منطقی را به بیرون درز میدهد؛ بنابراین، سادهترین راهکار احتیاطی در این خصوص غیرفعالکردن HT است. این ویژگی، عملکرد سیستم را در حجمهای بالای کار از ۳۰ تا ۴۰ درصد بهبود میبخشد.

اما اینتل میگوید این راهحل، لزوما تنها راهحل موجود برای همهی کابران کامپیوترهای شخصی نیست. در حقیقت، بهعقیدهی اینتل، انجام این کار بستگی به تصمیم کاربر دارد. اگر کاربر دربارهی امنیت نرمافزار مورداستفادهی خود مطمئن نیست، پس شاید بهتر باشد که این ویژگی را غیرفعال کند. اگر نرمافزار کاربران از مایکروسافت استور یا از بخش فناوری اطلاعات محل کارشان تهیه شده باشد، بهاحتمال زیاد میتوان این گزینه را همچنان روشن نگه داشت.

تصمیمگیری در سایر موارد هم بستگی بهشدت سختگیری کاربران دارد. اینتل در ادامهی بیانیهاش گفته است:

چون این عوامل تا حد زیادی بستگی به هر مشتری دارد، اینتل توصیه نمیکند که قابلیت فراریسمانی در تراشههای آن حذف شود. نکتهی مهمی که باید درک شود، آن است که انجام این کار بهتنهایی محافظت دربرابر MDS را تضمین نمیکند.

فروشندگان سیستمهای عامل واکنشهای مختلفی تاکنون به این موضوع داشتهاند. گوگل، وصلههای ترمیمی برایسیستمعامل کروم منتشر و بهطور پیشفرض، HT را در کرومبوکها غیرفعال کرده است. گوگل میگوید کسانی که میخواهند این ویژگی را دوباره فعال کنند، خودشان میتوانند این کار را انجام بدهند. اپل هم بهروزرسانیهایی برای MacOS Mojave منتشر کرده و گفته است افرادی که نگران امنیت سیستمهایشان هستند، در صورت تمایل میتوانند HT را غیرفعال کنند. ظاهرا این شرکت تمایلی به غیرفعالسازی آن بهطور پیشفرض ندارد.

مایکروسافت میگوید برای حل این مشکل نرمافزارها را بهروزرسانی کرده است؛ ولی این را هم اضافه میکند که مشتریان باید فرمورهای بهروزشده را از سازندگان کامپیوترهای خود تهیه کنند. با اینکه برخی از فروشندگان سیستمهای عامل تصمیم گرفتهاند تصمیمگیری در اینباره را به مشتریان نهایی بسپارند، اما نکتهی مهم آن است که آسیبپذیری یادشده آنقدرها هم که روز اول به نظر میرسید، مسئلهی مهمی نیست. تاکنون هیچ مثال شناختهشدهای از استفاده از حفرهی امنیتی نامبرده در یک حملهی واقعی گزارش نشده است.

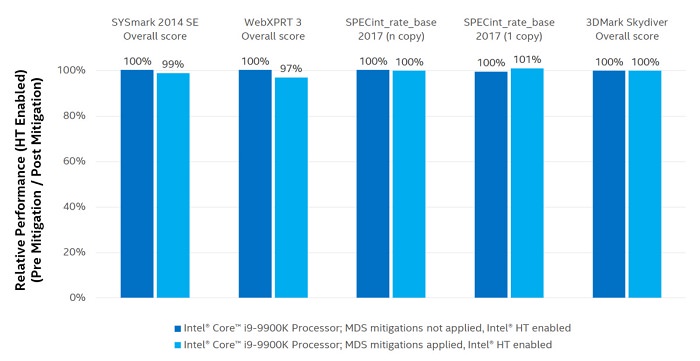

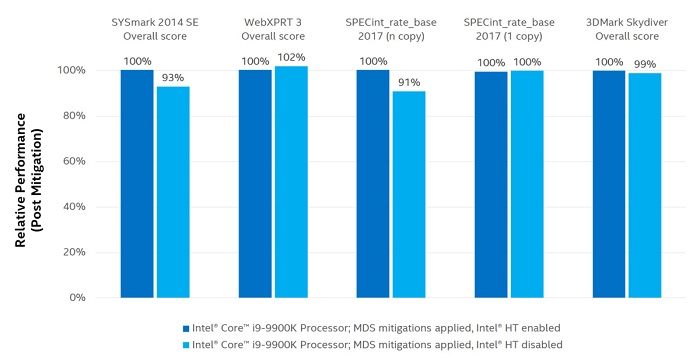

محدودکردن تواناییهای HT یا حذف کامل آن میتواند ضربهی سهمگینی به پردازندههای اینتل وارد کند. اما اینتل در اسنادی که منتشر کرده است، نظر دیگری دارد. این شرکت پس از اعمال چند محدودیت برای فرمورها و نرمافزارهای خود، آنها را تست کرده و میگوید این کار، تاثیر منفی نسبتا کمی روی عملکرد محصولاتش داشته است. تعجبی هم ندارد؛ اصلاحات مربوطبه آسیبپذیریهای واقعی اسپکتر (Spectre) و ملتداون (Meltdown)، مصداق بارز ضربالمثل «هیاهوی بسیار برای هیچ» بودند. این اصلاحات فقط برای شرایط کاری خاص کاربرد داشتند.

حذف HT تاثیر منفی بسیاری روی عملکرد پردازندههای اینتل دارد

نکتهای که بهشدت میان کارشناسان و اینتل اختلاف انداخته، دیدگاه اینتل دربارهی بیاهمیت دانستن از کار انداختن قابلیت HT است. همچنین، اینتل ثابت کرده است که اگر HT غیرفعال شود، هیچ اتفاق خاصی نمیافتد. مسئلهای که فکر کارشناسان را در این خصوص مشغول کرده این است که آنها در تست خود، توجهی به کاربرانی که حجم کاری بالایی دارند و از قابلیت چندریسمانی استفاده میکنند، نداشته است. اگر اینتل برای اثبات نظر خود از تستهای Blender یا Cinebench یا سایر تستهای مربوطبه پردازندههای چندهستهای استفاده کرده بود، شاهد کاهش عملکرد سریع و شدید CPUهای خود میبود.

برای اثبات ارزشمندبودن ویژگی فراریسمانی کافی است بدانید مهمترین تفاوت بین یک پردازندهی Core-i9 9900K با قیمت ۵۰۰ دلار و پردازندهی Core i7-9700K با قیمت ۳۷۵ دلار، همان ویژگی فراریسمانی است که در پردازندهی نوع اول گنجانده شده است. نتایج تست اینتل شامل آن دسته از کاربرانی که نیاز به عملکرد چندریسمانی پردازندههای اینتل دارند، نمیشود.

نگران نباشید!

تنها روزنهی امیدی که در حال حاضر وجود دارد، متعلق به کسانی است که از آخرین و بهترین پردازندههای اینتل استفاده میکنند. بهگفتهی اینتل، خیلی پردازندههای نسل هشتم و نهم آن هماکنون از ترمیمهای سختافزاری لازم برخوردار هستند. بنابراین، هیچ دلیلی وجود ندارد که کاربران پردازندههای Core i9-9900K بخواهند HT را غیرفعال کنند. بهنظر میرسد که خطر زامبیلود فقط مربوطبه کامپیوترهای شخصی است که پردازندههای قدیمیتری در اختیار دارند. دارندگان اینگونه سیستمها برای کاستن از ریسک آسیبپذیریها باید روی نرمافزارها و فرمورهای بهروزرسانیشده حساب باز کنند و باید دلشان را به این خوش کنند که هنوز هیچ حملهی فراگیر و شناختهشدهای با استفاده از اکسپلویت زامبیلود گزارش نشده است.

.: Weblog Themes By Pichak :.